IPsec چیست و چگونه کار میکند

IPsec چیست؟

آی پی سک (IPSec) مخفف Internet Protocol security به معنی امنیت پروتکل اینترنت بوده و مجموعهای از پروتکلها و خدماتی است که امنیت شبکههای IP را تامین میکند و برای ایجاد یک تونل امن بین دو دستگاه در شبکه استفاده میشود. این پروتکل بهصورت امنیتی از دادههای ارسالی محافظت میکند و امکان تشخیص و جلوگیری از حملات مخرب را فراهم میسازد. IPsec در ابعاد گسترده در (VPN) مورد استفاده قرار میگیرد. بستههای IP فاقد مکانیسمهای امنیتی مؤثر هستند و ممکن است هنگام انتقال در یک شبکه عمومی مانند اینترنت، جعل، سرقت یا دستکاری شوند. برای حل این مشکل، طرفهای ارتباطی یک تونل IPsec برای انتقال رمزگذاری شده بستههای IP ایجاد میکنند. این امر انتقال امن بستههای IP را در یک شبکه ناامن مانند اینترنت تضمین میکند.

IPsec برای چه مواردی استفاده میشود؟

IPsec برای محافظت از دادههای حساس مانند تراکنشهای مالی، سوابق پزشکی و ارتباطات شرکتی استفاده میشود، زیرا در سراسر شبکه منتقل میشود. همچنین برای ایمنسازی (VPN)، که در آن تونل IPsec تمام دادههای ارسال شده بین دو نقطه پایانی را رمزگذاری میکند، استفاده میشود. IPsec قادر است دادههای لایه برنامه را رمزگذاری کند و برای روترهایی که دادههای مسیریابی را در سراسر اینترنت ارسال میکنند، امنیت ایجاد کند. IPsec همچنین میتواند برای احراز هویت بدون رمزگذاری مورد استفاده قرار گیرد، به عنوان مثال، برای تایید دادههایی که از یک فرستنده شناخته شده ارسال شدهاند.

رمزگذاری در برنامه یا لایههای انتقال مدل Open Systems Interconnection (OSI) میتواند دادهها را بدون استفاده از IPsec به طور ایمن انتقال دهد. در لایه برنامه، پروتکل امن انتقال هایپرتکست (HTTPS) رمزگذاری را انجام میدهد. در حالی که در لایه انتقال، پروتکل (TLS) رمزگذاری را فراهم میکند. با این حال، رمزگذاری و احراز هویت در این لایههای بالاتر، احتمال به سرقت رفتن دادهها و رهگیری اطلاعات پروتکل توسط هکرها را افزایش میدهد.

لایه انتقال و لایه کاربردی لایههای مهم مدل OSI برای IPsec هستند

پروتکلهای IPsec

IPsec بستههای داده ارسال شده از طریق شبکههای مبتنی بر IPv4 و IPv6 را احراز هویت و رمزگذاری میکند. هدرهای پروتکل IPsec در هدر IP یک بسته یافت میشوند و نحوه مدیریت دادههای یک بسته، از جمله مسیریابی و تحویل آن در یک شبکه را مشخص میکنند. IPsec چندین مؤلفه از جمله اطلاعات امنیتی و یک یا چند الگوریتم رمزنگاری را به هدر IP اضافه میکند.

پروتکلهای IPsec از قالبی به نام “Request for Comments” (RFC) برای توسعه الزامات استانداردهای امنیت شبکه استفاده میکنند. استانداردهای RFC در سراسر اینترنت برای ارائه اطلاعات مهمی استفاده میشوند که به کاربران و توسعهدهندگان امکان ایجاد، مدیریت و نگهداری شبکه را میدهد.

زمانی که سیستمی از IPsec استفاده میکند، هدرهای IPsec به عنوان پسوند هدر IP ظاهر میشوند

موارد زیر پروتکلهای کلیدی IPsec هستند:

IP AH – AH که در RFC 4302 تعریف شده است. این سرویس یکپارچگی داده و خدمات حفاظت از انتقال اطلاعات را ارائه میدهد. AH برای درج در بسته IP برای افزودن دادههای احراز هویت و محافظت از محتویات در آن برابر تغییر، طراحی شده است.

IP ESP – ESP که در RFC 4303 تعریف شده است، احراز هویت، یکپارچگی و محرمانه بودن را از طریق رمزگذاری بستههای IP فراهم میکند.

IKE که در RFC 7296 تعریف شده پروتکلی است که دو سیستم یا دستگاه را قادر میسازد تا یک کانال ارتباطی امن را روی یک شبکه غیرقابل اعتماد، ایجاد کنند. این پروتکل از تبادل یکسری کلید برای ایجاد یک تونل امن بین کلاینت و سرور استفاده میکند که از طریق آن میتوانند ترافیک رمزگذاری شده را ارسال کنند. امنیت تونل بر اساس تبادل کلید Diffie-Hellman است.

Internet Security Association and Key Management Protocol (ISAKMP): به عنوان بخشی از پروتکل IKE و RFC 7296 تعیین شده است. این پروتکل چارچوبی برای ایجاد کلید، احراز هویت و مذاکره یک SA برای تبادل امن بستهها در لایه IP است. به عبارت دیگر، ISAKMP پارامترهای امنیتی را برای نحوه ارتباط دو سیستم یا هاست با یکدیگر تعریف میکند. هر SA یک اتصال را در یک جهت، از یک هاست به دیگری تعریف میکند. SA شامل تمام ویژگیهای اتصال، از جمله الگوریتم رمزنگاری، حالت IPsec، کلید رمزگذاری و سایر پارامترهای مربوط به انتقال داده از طریق اتصال است.

IPsec از بسیاری از پروتکلهای دیگر مانند الگوریتمهای امضای دیجیتال و بیشتر پروتکلهای مشخص شده در نقشه راه سند IPsec و IKE یا RFC 6071 استفاده میکند یا توسط آنها استفاده میشود.

IPsec چگونه کار میکند؟

پنج مرحله کلیدی در ارتباط با نحوه عملکرد IPsec وجود دارند که به شرح زیر است:

- تشخیص هاست: فرآیند IPsec زمانی آغاز می شود که یک سیستم هاست تشخیص دهد که یک بسته نیاز به حفاظت دارد و باید با استفاده از سیاستهای IPsec منتقل شود. چنین بستههایی که ” interesting traffic” به معنی ترافیک جالب نام دارند، مورد هدف IPsec هستند و سیاستهای امنیتی را فعال میکنند. برای بستههای خروجی، این بدان معنی است که رمزگذاری و احراز هویت مناسب اعمال میشود. هنگامی که بسته دریافتی جالب است، سیستم هاست تأیید میکند که به درستی رمزگذاری و احراز هویت شده است.

- مذاکره، یا فاز ۱ IKE: در مرحله دوم، هاستها از IPsec برای مذاکره درباره مجموعه سیاستهایی که برای یک مدار امن استفاده خواهند کرد، استفاده میکنند. آنها همچنین خود را برای یکدیگر احراز هویت میکنند و یک کانال امن بین خود راهاندازی میکنند که برای مذاکره درباره نحوه رمزگذاری یا احراز هویت دادههای ارسال شده از طریق مدار IPsec استفاده میشود. این فرآیند مذاکره با استفاده از حالت اصلی یا حالت تهاجمی انجام میشود.

- با حالت اصلی، هاستی که سشن تبادل را آغاز میکند، پیشنهادهایی را ارسال میکند تا الگوریتمهای رمزگذاری و احراز هویت ترجیحی خود را نشان دهد. مذاکره تا زمانی ادامه مییابد که هر دو هاست توافق کنند و یک IKE SA راهاندازی کنند که مدار IPsec مورد استفاده را تعریف کند. این روش از روش تهاجمی ایمنتر است زیرا یک تونل امن برای تبادل داده ایجاد میکند.

در روش تهاجمی، هاست شروع کننده، اجازه مذاکره را نمیدهد و خودش IKE SA را برای استفاده مشخص میکند و هاست پاسخ دهنده، فقط آنرا تأیید میکند. با این روش، هاستها میتوانند مدار IPsec را سریعتر راهاندازی کنند.

- مدار IPsec یا فاز ۲ IKE: مرحله سوم یک مدار IPsec را روی کانال امن ایجاد شده در فاز ۱ IKE تنظیم میکند. هاستهای IPsec الگوریتمهایی که در طول انتقال داده استفاده میشوند را تبادل میکنند. هاستها بر روی کلیدهای رمزگذاری و رمزگشایی که قصد استفاده از آنها برای ترافیک ردوبدل شده در شبکه محافظت شده دارند، توافق میکنند و مبادله را انجام میدهند. هاستها همچنین رمزنگاری nonces را مبادله میکنند که اعداد تصادفی هستند و برای احراز هویت جلسات استفاده میشوند.

- انتقال IPsec: در مرحله چهارم، هاستها دادههای واقعی را در تونل امنی که ایجاد کردهاند، مبادله میکنند. IPsec SAهایی که قبلا راهاندازی شدهاند برای رمزگذاری و رمزگشایی بستهها استفاده میشوند.

- اتمام IPsec: در نهایت، تونل IPsec خاتمه مییابد. معمولا این اتفاق پس از گذشتن تعداد مشخصی از بایتها از تونل IPsec یا اتمام زمان سشن رخ میدهد. هنگامی که هر یک از این رویدادها اتفاق میافتد، میزبانها ارتباط برقرار میکنند و خاتمه رخ میدهد. پس از اتمام، هاستها کلیدهای خصوصی مورد استفاده در حین انتقال دادهها را از بین میبرند.

IPsec چگونه در VPN استفاده میشود؟

VPN اساساً یک شبکه خصوصی است که روی یک شبکه عمومی پیادهسازی شده است. هر کسی که به VPN متصل میشود میتواند به این شبکه خصوصی دسترسی داشته باشد طوری که انگار مستقیما به آن متصل است. VPNها معمولا در مشاغل مورد استفاده قرار میگیرند تا کارمندان بتوانند از راه دور به شبکه شرکت خود دسترسی داشته باشند.

IPsec معمولا برای ایمنسازی VPNها استفاده میشود. در حالی که یک VPN یک شبکه خصوصی بین رایانه کاربر و سرور VPN ایجاد میکند، پروتکلهای IPsec یک شبکه امن را پیادهسازی میکنند که از دادههای ردوبدل شده درون VPN در برابر دسترسیهای خارجی محافظت میکند. VPNها را میتوان با استفاده از دو حالت IPsec راهاندازی کرد، حالت تونل و حالت حمل و نقل.

حالتهای IPsec چیست؟

به زبان ساده، حالت انتقال دادهها را هنگام انتقال از یک دستگاه به دستگاه دیگر، معمولا برای یک سشن، ایمن میکند. روش دیگر، حالت تونل است که کل مسیر داده را، از نقطه A تا نقطه B، بدون توجه به دستگاههای موجود در بین آنها، ایمن میکند.

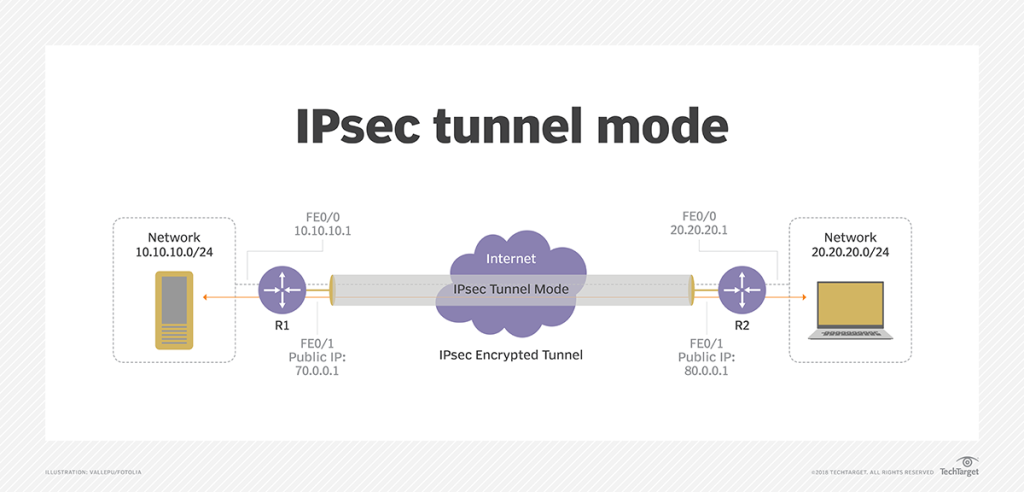

حالت تونل: حالت تونل IPsec که معمولا بین گیتویهای شبکه ایمن استفاده میشود، هاستهای پشت یکی از گیتویها را قادر میسازد تا به طور ایمن با هاستهای پشت گیتوی دیگر ارتباط برقرار کنند. برای مثال، اگر شعبه و دفتر اصلی گیتویهای امنی داشته باشند تا بهعنوان پروکسی IPsec برای هاستها در دفاتر مربوطه عمل کنند، هر سیستم در یک شعبه سازمانی میتواند بهطور ایمن با هر سیستمی در دفتر اصلی ارتباط برقرار کند. تونل IPsec بین دو هاست گیتوی ایجاد میشود، اما خود تونل ترافیک را از هر هاستی در داخل شبکههای محافظت شده حمل میکند. حالت تونل برای راهاندازی مکانیزمی برای محافظت از تمام ترافیک بین دو شبکه، از هاستهای متفاوت در هر دو طرف مفید است.

IPsec یک تونل رمزگذاری شده را در سراسر اینترنت عمومی برای ایمنسازی بستههای LAN ارسال شده بین مکانهای راه دور فعال میکند

حالت انتقال: حالت انتقال مدار IPsec زمانی است که دو میزبان اتصال مستقیم IPsec VPN را تنظیم میکنند. به عنوان مثال، این نوع مدار ممکن است به گونهای تنظیم شود که تکنسین پشتیبانی فناوری اطلاعات (IT) را قادر سازد تا برای انجام کارهای تعمیر و نگهداری از راه دور به سرور دسترسی داشته باشد و وارد آن شود. حالت انتقال IPsec در مواردی استفاده میشود که یک میزبان نیاز به تعامل با میزبان دیگر دارد. دو هاست مدار IPsec را مستقیماً با یکدیگر مذاکره میکنند و مدار معمولاً پس از اتمام سشن از بین میرود.

جمعبندی

در شبکه برای ارسال و دریافت صحیح اطلاعات به آدرسهای درست، پروتکلهای مختلفی وجود دارد که مهمترین و پراستفادهترین آن IP است. IP آدرس عددی هر سیستم است که با استفاده از آن مبدأ و مقصد اطلاعات در حال ارسال و دریافت معلوم میشود. در این میان IPsec شامل پروتکلهای دیگری است که برای انتقال امن اطلاعات، از طریق اضافهکردن قسمتهای اضافی به بسته، به کار میرود. همچنین مشاهده کردید که پروتکلهای IPsec به ایمن نگه داشتن دادههای ارسالی از طریق شبکههای عمومی کمک کرده و از الگوریتمهای رمزگذاری و رمزگشایی استفاده میکند. در ادامه با کاربرد مجموعه پروتکلهای IPSec آشنا شده و متوجه شدیم که IPsec اغلب برای راهاندازی VPN استفاده میشود.

منبع:

https://www.techtarget.com/searchsecurity/definition/IPsec-Internet-Protocol-Security

همچنین خواندن مطالب زیر توصیه می شود: